Seguridad: Open Source vs Propietario en Startups

Seguridad Y Cumplimiento

13 ene 2026

Ventajas, riesgos y recomendaciones para elegir entre open source, software propietario o un enfoque híbrido según seguridad, recursos y cumplimiento.

¿Qué opción es más segura para tu startup? Depende de tus necesidades y recursos. Aquí tienes un resumen rápido:

Open Source: Transparente, personalizable y económico, pero requiere un equipo técnico capacitado para gestionar vulnerabilidades y actualizaciones.

Software Propietario: Ofrece soporte técnico, actualizaciones gestionadas y cumplimiento normativo, pero puede ser costoso y generar dependencia del proveedor.

Puntos clave:

Open Source: Ideal para startups con equipos técnicos fuertes que buscan flexibilidad y ahorro inicial.

Propietario: Más adecuado si necesitas soporte, garantías legales o cumplimiento normativo sin gestionar todo internamente.

Riesgos compartidos: Ambos modelos tienen desafíos como vulnerabilidades en dependencias (open source) o falta de transparencia (propietario).

¿La solución? Un enfoque híbrido puede combinar lo mejor de ambos mundos: usar herramientas open source para áreas no críticas y software propietario para funciones sensibles.

Ventajas de seguridad del software de código abierto para startups

Transparencia y auditorías comunitarias

El software de código abierto permite que una comunidad global colabore para identificar, reportar y solucionar vulnerabilidades de forma más rápida que un equipo cerrado. Este enfoque, conocido como el principio de "muchos ojos", asegura que los errores sean detectados y corregidos con mayor agilidad.

"Dado que hay suficientes ojos, todos los errores son superficiales" - Eric Raymond

Los datos respaldan esta afirmación: en 2022, las vulnerabilidades nuevas identificadas en ecosistemas de código abierto disminuyeron un 20 %. Además, el 35 % de estas vulnerabilidades en proyectos analizados fueron solucionadas en menos de 20 días. Este nivel de rapidez supera los ciclos de actualización de muchos softwares propietarios. Además, esta flexibilidad permite personalizar el código para ajustarlo a las necesidades específicas de cada startup.

Personalización y auditorías internas

Las startups tienen la posibilidad de auditar el código para garantizar que cumple con sus estándares de seguridad. La capacidad de personalización facilita modificar el código para incluir o mejorar funciones de seguridad según las necesidades de su infraestructura. Por ejemplo, es posible ajustar sistemas de autenticación y permisos para alinearlos con requisitos específicos.

"A medida que las prácticas de DevOps mejoran, DevSecOps sigue naturalmente. Las organizaciones de alta evolución han desplazado la seguridad a la izquierda, con mayorías integrándola en requisitos (51 %), diseño (61 %), construcción (53 %) y pruebas (52 %)." - Puppet State of DevOps Report 2021

Ejemplos de proyectos de código abierto seguros

Proyectos como Linux, Firefox y Apache son claros ejemplos de cómo el código abierto puede mantenerse seguro gracias al escrutinio continuo de la comunidad. Estas herramientas han resistido décadas de evaluación pública y son fundamentales para infraestructuras críticas.

Para startups que buscan una arquitectura de seguridad sólida sin los altos costes de licencias, existen opciones como Wazuh, Zabbix y GLPI. Además, el ecosistema npm, que alcanzó los 1,8 millones de paquetes en marzo de 2022, creció un 33 % interanual, demostrando la constante expansión y mejora del software de código abierto.

Riesgos de seguridad del software de código abierto para startups

Exposición pública del código

La transparencia del código abierto tiene sus ventajas, pero también implica un riesgo importante: al estar el código fuente disponible para cualquiera, los atacantes pueden examinarlo en busca de fallos y aprovecharse de ellos antes de que sean corregidos.

Esto se complica aún más cuando una vulnerabilidad es identificada y publicada en bases de datos como NVD o CVE. En ese momento, comienza una "carrera contrarreloj" para implementar parches antes de que los atacantes exploten la falla. Un ejemplo claro es el caso de Equifax en marzo de 2017, donde los atacantes aprovecharon una vulnerabilidad conocida (CVE-2017-5638) en Apache Struts. Aunque el parche estaba disponible desde hacía meses, Equifax no actualizó sus sistemas, lo que resultó en la exposición de datos personales de 147 millones de personas.

El riesgo se intensifica con las dependencias transitivas, es decir, los paquetes que dependen de otros paquetes. En 2022, el 86 % de las vulnerabilidades detectadas en el ecosistema npm estaban en estas dependencias indirectas.

Dependencia del soporte comunitario

Otro desafío importante es la dependencia del soporte ofrecido por la comunidad. A diferencia del software propietario, los proyectos de código abierto no están obligados legalmente ni contractualmente a proporcionar parches de seguridad o asistencia técnica. La mayoría de estos proyectos funcionan gracias a voluntarios, quienes pueden tener limitaciones de tiempo o compromiso.

"Los desarrolladores de proyectos de código abierto comunitarios no tienen compromiso de mantener el software, y viene 'tal cual'. Por lo tanto, es responsabilidad de los usuarios dedicar tiempo y recursos para garantizar que el código sea seguro." - Snyk

Los números son reveladores: el 46 % de los mantenedores no recibe compensación económica por su trabajo, y el 59 % ha abandonado o considerado abandonar un proyecto debido a la falta de remuneración. Mientras tanto, el 47 % de las empresas espera que las vulnerabilidades se solucionen en una semana, pero el tiempo promedio para corregirlas es de 68 días.

Un caso ilustrativo ocurrió en enero de 2022, cuando el mantenedor de los paquetes npm colors (20 millones de descargas semanales) y faker introdujo código que generaba bucles infinitos como forma de protesta. Esto afectó a miles de proyectos, incluido AWS Cloud Development Kit (aws-cdk), que tenía cerca de 2 millones de descargas semanales. La versión defectuosa de colors se descargó más de 95.000 veces antes de ser reparada.

Esta dependencia se vuelve aún más problemática cuando los proyectos son abandonados, como veremos a continuación.

Proyectos abandonados y riesgos de bifurcación

Cuando un proyecto es abandonado, deja de recibir actualizaciones para corregir nuevas vulnerabilidades, lo que expone a las startups a riesgos permanentes. Según los datos, el 91 % de las bases de código contienen componentes de código abierto sin actualizaciones en más de dos años, y el 89 % incluye software con más de cuatro años de antigüedad.

En estos casos, la responsabilidad de desarrollar parches recae sobre los desarrolladores de la startup, quienes muchas veces no tienen la experiencia necesaria para abordar problemas específicos o desarrollar soluciones digitales complejas. Usar versiones obsoletas no solo dificulta la implementación de actualizaciones urgentes, sino que también crea silos de mantenimiento que pierden el beneficio del escrutinio colectivo.

"Quedarse demasiado atrás de las últimas versiones de una dependencia puede dificultar realizar actualizaciones oportunas en situaciones de emergencia, por ejemplo, cuando se divulga una vulnerabilidad para la versión en uso." - OWASP Foundation

Aunque bifurcar un proyecto puede parecer una solución, esto genera un silo de mantenimiento privado que pierde el respaldo de la comunidad y aumenta el riesgo de vulnerabilidades inadvertidas. El caso de left-pad en 2016 demostró cómo la eliminación de un paquete aparentemente simple puede interrumpir miles de proyectos en todo el mundo.

Beneficios de seguridad del software propietario para startups

Acceso controlado al código

A diferencia del software de código abierto, cuya transparencia puede exponer vulnerabilidades con mayor facilidad, el software propietario ofrece un enfoque más centralizado para la seguridad. Al ser código cerrado, se reduce la superficie de ataque y la gestión de vulnerabilidades queda exclusivamente en manos del proveedor. Esto elimina riesgos asociados al "protestware" o a proyectos abandonados, problemas comunes en el ecosistema open source.

Esta limitación en el acceso al código establece una línea clara de responsabilidad: el proveedor es quien se encarga de gestionar las vulnerabilidades y las actualizaciones de seguridad. Como explica Rebecca Bernsen de OpenProject:

"El software propietario significa que tienes que confiar en el proveedor... el proveedor es el único responsable que tiene que estar al tanto de las vulnerabilidades de seguridad".

Además, este control suele estar respaldado por un soporte técnico sólido, un aspecto que exploramos en la siguiente sección.

Soporte del proveedor y actualizaciones

Los proveedores de software propietario cuentan con equipos especializados dedicados a identificar, probar y solucionar vulnerabilidades como parte del ciclo de vida del producto. En comparación, el software de código abierto puede tardar más en resolver problemas, con un promedio de 68 días para abordar vulnerabilidades.

El software propietario también incluye Acuerdos de Nivel de Servicio (SLAs), que garantizan tiempos de respuesta eficientes y la resolución rápida de problemas críticos. Jeremy Holcombe de Kinsta lo explica claramente:

"Con el software de código propietario, normalmente tienes fácil acceso a soporte profesional y puedes esperar una resolución más rápida de los problemas".

Además, las actualizaciones de este tipo de software se prueban exhaustivamente en entornos controlados antes de ser lanzadas. Esto permite a las startups delegar la responsabilidad de monitorear y gestionar vulnerabilidades al proveedor, liberando tiempo y recursos para concentrarse en su actividad principal.

Beneficios de cumplimiento normativo e integración

El software propietario no solo ofrece soporte técnico, sino que también facilita el cumplimiento normativo y la integración con otros sistemas empresariales. Los proveedores suelen proporcionar documentación estandarizada, como informes SOC 2, certificaciones ISO 27001 y artefactos PCI DSS, lo que simplifica la gestión de riesgos de terceros. Shayne Adler de Aetos destaca la importancia de estas certificaciones:

"Las validaciones independientes [como SOC 2 o ISO 27001] son a menudo requisitos innegociables para acuerdos empresariales. Proporcionan prueba objetiva de que tus controles de seguridad no solo están documentados, sino que también están implementados eficazmente".

Además, los "centros de confianza" centralizan la documentación de seguridad, eliminando la necesidad de responder repetidamente a cuestionarios. El software propietario también se integra sin problemas con herramientas ampliamente utilizadas como Microsoft Office, Adobe Creative Suite y plataformas en la nube como AWS o Azure.

El equipo de TiDB en PingCAP lo resume bien:

"El software propietario a menudo viene con garantías y avales, proporcionando una capa adicional de seguridad para las empresas preocupadas por los riesgos de seguridad".

Este nivel de responsabilidad legal por parte del proveedor ofrece a las startups un marco claro para recurrir en caso de incidentes de seguridad. Así, pueden delegar riesgos técnicos y enfocar sus esfuerzos en hacer crecer su negocio.

Riesgos de seguridad del software propietario para startups

Falta de escrutinio comunitario

Cuando el código fuente no es accesible, las startups dependen únicamente del equipo interno del proveedor para identificar y solucionar vulnerabilidades. Este modelo centralizado puede permitir que errores complejos permanezcan sin detectar durante largos periodos, hasta que son explotados activamente.

Por si fuera poco, se estima que hasta el 90 % del código en aplicaciones propietarias modernas incluye componentes de código abierto que los proveedores no siempre revelan. Esto genera "dependencias ocultas", imposibles de auditar o proteger por parte de la startup. La falta de transparencia agrava los riesgos, dejando a las empresas completamente en manos del proveedor.

Riesgos de dependencia del proveedor

El uso de software propietario conlleva un riesgo conocido como "vendor lock-in". Cambiar de proveedor puede ser tan costoso que muchas startups terminan tolerando incluso problemas de seguridad graves. Aaron Contorer, directivo de Microsoft, resumió esta situación con claridad:

"La API de Windows es tan amplia... que hay un enorme coste de cambio al usar un sistema operativo diferente. Es este coste de cambio el que ha dado a los clientes la paciencia para quedarse con Windows a pesar de todos nuestros errores, nuestros controladores con errores, nuestro alto TCO... y muchas otras dificultades".

Además, los proveedores suelen aprovechar esta dependencia para implementar aumentos significativos en los precios una vez que sus clientes están atrapados. Esta situación no solo limita la libertad operativa de la startup, sino que también impide la implementación de funciones de seguridad personalizadas sin depender totalmente del roadmap del proveedor. En resumen, la dependencia del proveedor no solo compromete la autonomía, sino que también incrementa los costes operativos a largo plazo.

Costes de licenciamiento elevados

El modelo de licenciamiento del software propietario, que generalmente se basa en tarifas por usuario o dispositivo, puede consumir rápidamente los recursos financieros de una startup en sus primeras etapas. Pero las licencias son solo una parte del problema: también hay que considerar los gastos asociados a la implementación, formación, mantenimiento y soporte. Estos costes recurrentes pueden obligar a las empresas emergentes a seguir utilizando software con vulnerabilidades conocidas, simplemente porque no pueden permitirse cambiar de proveedor.

Un ejemplo ilustrativo lo proporciona Intel, que en junio de 2010 estimó que operar un sistema homogéneo de 15.000 servidores (típico de un stack propietario de un único proveedor) costaría 6 millones de dólares más en inversión de capital que un entorno heterogéneo. Este modelo de licenciamiento también dificulta la escalabilidad, ya que cada nuevo usuario o dispositivo implica un aumento directo en los costes operativos mensuales.

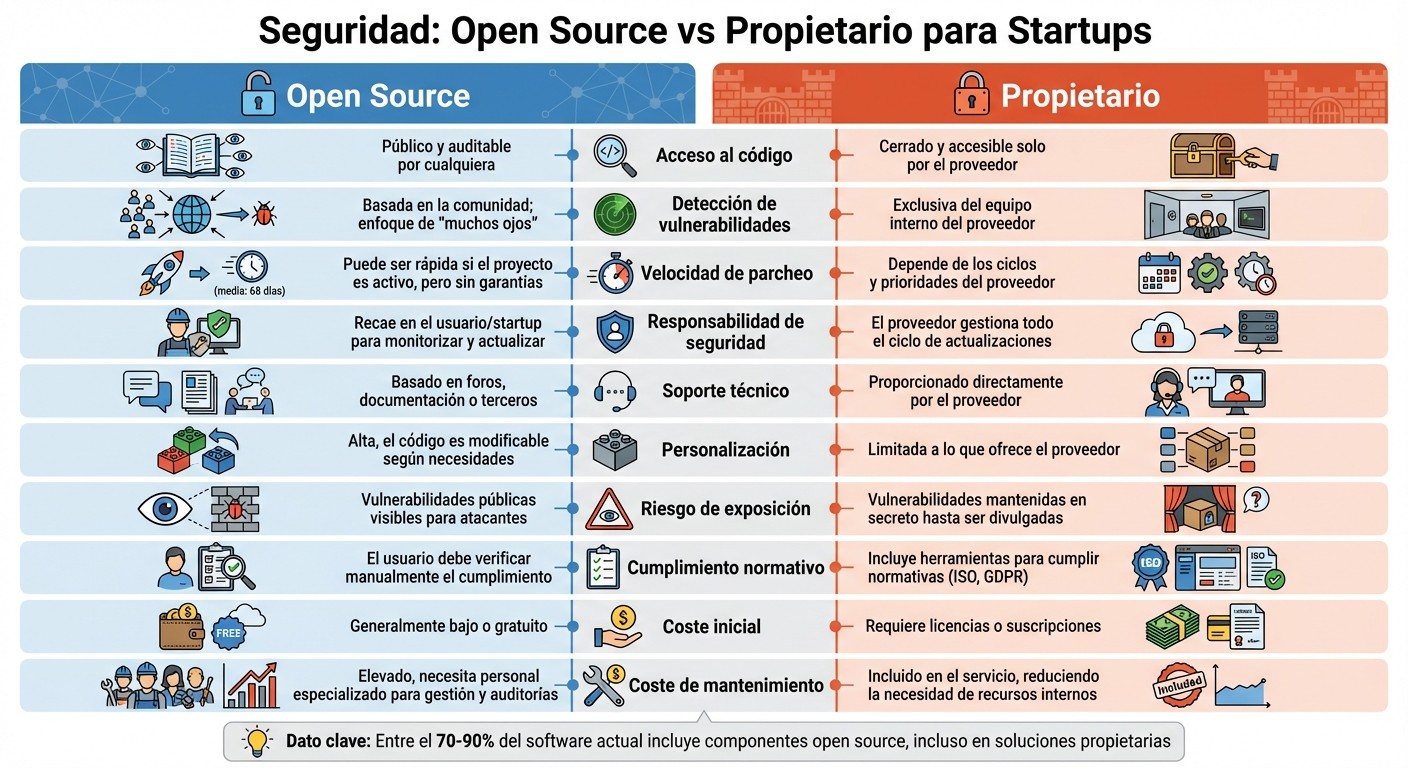

Comparativa de seguridad: Open Source vs Software Propietario

Open Source vs Software Propietario: Comparativa de Seguridad para Startups

Cuando una startup debe decidir entre software open source y propietario, no solo está tomando una decisión técnica, sino también estratégica. Cada modelo tiene sus propios puntos fuertes y desafíos en términos de seguridad, lo que impacta directamente en la capacidad operativa de la empresa.

Uno de los aspectos más destacados es la transparencia. En el caso del software open source, el código fuente está disponible para que cualquiera lo inspeccione, lo que facilita identificar fallos de seguridad a través de revisiones comunitarias. Por otro lado, el software propietario opera bajo un enfoque de acceso restringido: solo el equipo del proveedor puede revisar y gestionar el código. Esta diferencia no solo afecta la visibilidad del código, sino también la manera y rapidez con la que se aplican los parches de seguridad.

La velocidad de parcheo, por ejemplo, depende del modelo de gestión. En el open source, la rapidez está ligada a la actividad de la comunidad detrás del proyecto, pero no hay garantías formales. En cambio, en el software propietario, los parches dependen de los ciclos de desarrollo del proveedor, sus prioridades comerciales y los acuerdos de nivel de servicio (SLA) establecidos.

Tabla comparativa de características de seguridad

Para entender mejor cómo varían las medidas de seguridad entre ambos modelos, la siguiente tabla resume las principales diferencias:

Aspecto | Software Open Source | Software Propietario |

|---|---|---|

Acceso al código | Público y auditable por cualquiera | Cerrado y accesible solo por el proveedor |

Detección de vulnerabilidades | Basada en la comunidad; enfoque de "muchos ojos" | Exclusiva del equipo interno del proveedor |

Velocidad de parcheo | Puede ser rápida si el proyecto es activo, pero sin garantías (media: 68 días) | Depende de los ciclos y prioridades del proveedor |

Responsabilidad de seguridad | Recae en el usuario/startup para monitorizar y actualizar | El proveedor gestiona todo el ciclo de actualizaciones |

Soporte técnico | Basado en foros, documentación o terceros | Proporcionado directamente por el proveedor |

Personalización | Alta, el código es modificable según necesidades | Limitada a lo que ofrece el proveedor |

Riesgo de exposición | Vulnerabilidades públicas visibles para atacantes | Vulnerabilidades mantenidas en secreto hasta ser divulgadas |

Cumplimiento normativo | El usuario debe verificar manualmente el cumplimiento | Incluye herramientas para cumplir normativas (ISO, GDPR) |

Coste inicial | Generalmente bajo o gratuito | Requiere licencias o suscripciones |

Coste de mantenimiento | Elevado, necesita personal especializado para gestión y auditorías | Incluido en el servicio, reduciendo la necesidad de recursos internos |

Un aspecto adicional a considerar es la integración de componentes open source en aplicaciones propietarias. Entre el 70 % y el 90 % del software actual incluye elementos open source, incluso en soluciones propietarias. Esto introduce riesgos en la cadena de suministro de software, ya que los proveedores no siempre revelan estas dependencias. Además, muchas vulnerabilidades en el ecosistema open source (86 % en npm, 81 % en Ruby y 74 % en Java) provienen de dependencias indirectas o transitivas, lo que complica aún más la gestión de la seguridad en ambos modelos.

Cómo elegir el enfoque adecuado para tu startup

Elegir el modelo correcto para tu startup depende de entender las ventajas y desafíos de cada enfoque, así como de las necesidades específicas de tu negocio.

Cuándo elegir Open Source

Para las startups que están comenzando, el software open source puede ser una opción estratégica. Al no requerir costes de licencia, permite canalizar recursos hacia áreas clave como el desarrollo del producto o la adquisición de clientes. Además, la posibilidad de modificar el código fuente brinda una flexibilidad que puede ser crucial en esta etapa.

Eso sí, este modelo exige contar con un equipo técnico capacitado. Tu equipo debe ser capaz de auditar las dependencias, aplicar parches y gestionar vulnerabilidades de manera constante. Antes de integrar un proyecto open source, asegúrate de que esté activo y respaldado por una comunidad comprometida. Según datos, el 85 % de los profesionales de seguridad opina que los desarrolladores deben asumir la responsabilidad de la seguridad en el open source. Implementar prácticas DevSecOps desde el principio puede ayudarte a fortalecer la seguridad.

Cuándo elegir software propietario

Si tu startup está en una etapa de crecimiento y necesita cumplir con normativas como ISO 27001 o SOC 2, o si tu equipo técnico no tiene capacidad para gestionar la seguridad internamente, el software propietario puede ser la mejor opción. En este caso, la responsabilidad de la seguridad recae en el proveedor, que ofrece actualizaciones gestionadas, soporte técnico y acuerdos de nivel de servicio (SLA).

El software propietario es especialmente útil cuando el coste de gestionar la seguridad internamente supera al precio de las licencias. Si tu equipo no puede monitorizar vulnerabilidades (CVE) o aplicar parches manualmente, externalizar estas tareas puede reducir riesgos y liberar recursos para que te enfoques en tu negocio principal. Además, este tipo de soluciones suele incluir protección de propiedad intelectual y garantías legales que no siempre están disponibles en el open source.

Enfoque híbrido con Niom Solutions

Ambos modelos tienen sus puntos fuertes, y combinarlos puede ser la mejor estrategia. Un enfoque híbrido permite usar frameworks open source como React o Next.js para el desarrollo del front-end, aprovechando su flexibilidad y transparencia, mientras se integran servicios propietarios para áreas críticas como la seguridad y el cumplimiento normativo.

Niom Solutions aplica este enfoque en sus proyectos, combinando tecnologías open source modernas como React, Next.js, Node y Python con automatizaciones personalizadas e integraciones seguras. Esto les permite ofrecer soluciones digitales que equilibran innovación, seguridad y control de costes. Así, las startups pueden mantener la agilidad del código abierto en áreas no críticas, mientras confían en capas propietarias gestionadas para aspectos sensibles como el almacenamiento de datos o la autenticación.

El secreto está en analizar qué partes de tu stack tecnológico necesitan soporte formal y cuáles pueden beneficiarse de la flexibilidad del open source. Herramientas como un Software Bill of Materials (SBOM) pueden ayudarte a tener una visión clara de todas tus dependencias, sin importar el modelo que elijas.

Conclusión

Cuando se trata de seguridad, no se trata simplemente de elegir entre software open source o propietario. Ambos modelos tienen ventajas y desventajas que deben evaluarse en función de las necesidades específicas, capacidades y objetivos de tu startup.

El software open source destaca por su transparencia y la posibilidad de personalizar cada componente de tu infraestructura tecnológica. Sin embargo, requiere un equipo técnico capacitado para llevar a cabo auditorías, aplicar parches y supervisar constantemente posibles vulnerabilidades. En contraste, el software propietario delega gran parte de la responsabilidad de la seguridad en el proveedor, ofreciendo soporte especializado, acuerdos de nivel de servicio (SLAs) y cumplimiento normativo integrado. Esto, claro, implica mayores costes de licencia y menos control sobre el código.

Hoy en día, cerca del 90 % de las empresas utiliza al menos un componente open source en su infraestructura tecnológica. Esto deja claro que la cuestión no es si deberías usar open source, sino cómo garantizar su uso seguro. Para ello, considera adoptar prácticas como DevSecOps, mantener actualizado el SBOM (Software Bill of Materials) y automatizar la detección de vulnerabilidades.

Puntos clave

Algunos factores clave que pueden ayudarte a tomar una decisión:

Fase inicial: Si cuentas con un equipo técnico experimentado, el open source puede ser una opción estratégica.

Cumplimiento normativo: Si trabajas bajo normativas estrictas o careces de soporte técnico interno, el software propietario puede ofrecerte la estabilidad y respaldo legal necesarios.

Modelo híbrido: Combinar herramientas open source para áreas no críticas con software propietario para funciones más sensibles puede ser una solución equilibrada, permitiendo flexibilidad y control de costes sin sacrificar la seguridad.

La clave está en identificar qué partes de tu infraestructura necesitan soporte formal y cuáles pueden aprovechar la flexibilidad del open source. Todo esto debe ir acompañado de una estrategia sólida para gestionar dependencias y vulnerabilidades.

Niom Solutions aplica un modelo híbrido que combina la agilidad del open source con la seguridad y el soporte que ofrece el software propietario, demostrando que ambos enfoques pueden complementarse eficazmente.

FAQs

¿Qué diferencias de seguridad existen entre el software open source y el propietario?

El software open source destaca por hacer su código accesible al público, lo que permite auditorías externas y una resolución ágil de vulnerabilidades. Esta apertura, sin embargo, también puede ser un arma de doble filo, ya que los atacantes pueden analizar el código para detectar y explotar fallos conocidos.

En contraste, el software propietario mantiene su código cerrado, dificultando el acceso a posibles atacantes, pero también reduciendo la transparencia para los usuarios. En este caso, la responsabilidad de identificar y corregir vulnerabilidades recae únicamente en el proveedor, lo que puede ralentizar las actualizaciones de seguridad. Elegir entre ambos modelos depende de las necesidades específicas y los recursos disponibles de cada startup.

¿Qué factores debe considerar una startup al elegir entre software open source y propietario?

Para decidir entre software open source y propietario, una startup debe analizar varios factores clave que influirán en su elección.

El software open source ofrece ventajas como mayor flexibilidad, un coste inicial reducido y acceso al código fuente, lo que permite personalizarlo y adaptarlo según las necesidades. Sin embargo, también implica ciertos retos, como la necesidad de un mantenimiento constante para prevenir vulnerabilidades, ya que estas suelen ser de conocimiento público. Por otro lado, el software propietario suele incluir soporte técnico y garantías de seguridad, aunque tiene un coste más elevado y menos transparencia en cuanto al código.

A la hora de tomar una decisión, es importante considerar:

Requisitos legales y funcionales: Por ejemplo, asegurarse de cumplir con normativas como el GDPR.

Presupuesto disponible: No solo el coste de las licencias, sino también el mantenimiento y posibles servicios externos.

Habilidades del equipo interno: Evaluar si cuentan con la capacidad para manejar código abierto o implementar soluciones propietarias.

Niom Solutions asesora a startups en este proceso, ofreciendo un análisis técnico y económico. Además, desarrolla soluciones personalizadas que combinan componentes open source o software propietario según las necesidades específicas de cada proyecto.

¿Cómo puede beneficiar a una startup un enfoque híbrido en seguridad?

Un enfoque híbrido en seguridad combina las ventajas de las tecnologías open source con las de las soluciones propietarias, ajustándose perfectamente a las necesidades y limitaciones de una startup. Las herramientas de código abierto ofrecen flexibilidad, opciones de personalización y un ahorro importante en costes. Por su parte, las soluciones propietarias proporcionan soporte técnico especializado, actualizaciones constantes y una mayor garantía de disponibilidad.

Entre los beneficios más destacados se encuentra la reducción de costes, ya que el uso de herramientas open source elimina gastos asociados a licencias, y la agilidad operativa, facilitando la detección rápida de vulnerabilidades gracias a herramientas automatizadas. Al mismo tiempo, las soluciones comerciales fortalecen aspectos clave como la gestión de identidades y la detección de amenazas avanzadas, logrando un equilibrio efectivo entre seguridad y eficiencia.

Niom Solutions te acompaña en la implementación de este enfoque híbrido a través de automatizaciones basadas en inteligencia artificial, auditorías detalladas y pruebas de seguridad adaptadas a tus necesidades. Así, puedes garantizar una protección sólida sin sacrificar velocidad ni exceder el presupuesto de tu startup.