JWT vs Cookies: ¿Qué Usar para Gestión de Sesiones?

Desarrollo Web

16 ene 2026

Comparativa clara entre cookies y JWT para gestionar sesiones: ventajas, riesgos, revocación y cuándo usar cada método, incluido el enfoque híbrido.

Cuando decides cómo gestionar sesiones en tu aplicación, tienes dos opciones principales: cookies y JSON Web Tokens (JWT). La elección depende de factores como la arquitectura, la seguridad y la escalabilidad que necesites.

Cookies: Guardan un identificador de sesión en el navegador y requieren que el servidor almacene y valide las sesiones. Son ideales para aplicaciones donde necesitas revocar sesiones rápidamente o manejar datos sensibles. Sin embargo, dependen de una base de datos o caché, lo que puede afectar la escalabilidad.

JWT: Son tokens autocontenidos que no necesitan almacenamiento en el servidor. Funcionan bien en sistemas distribuidos o APIs, ya que permiten validar usuarios sin consultar una base de datos. Sin embargo, revocar un JWT es complicado, y su tamaño puede aumentar el peso de las solicitudes.

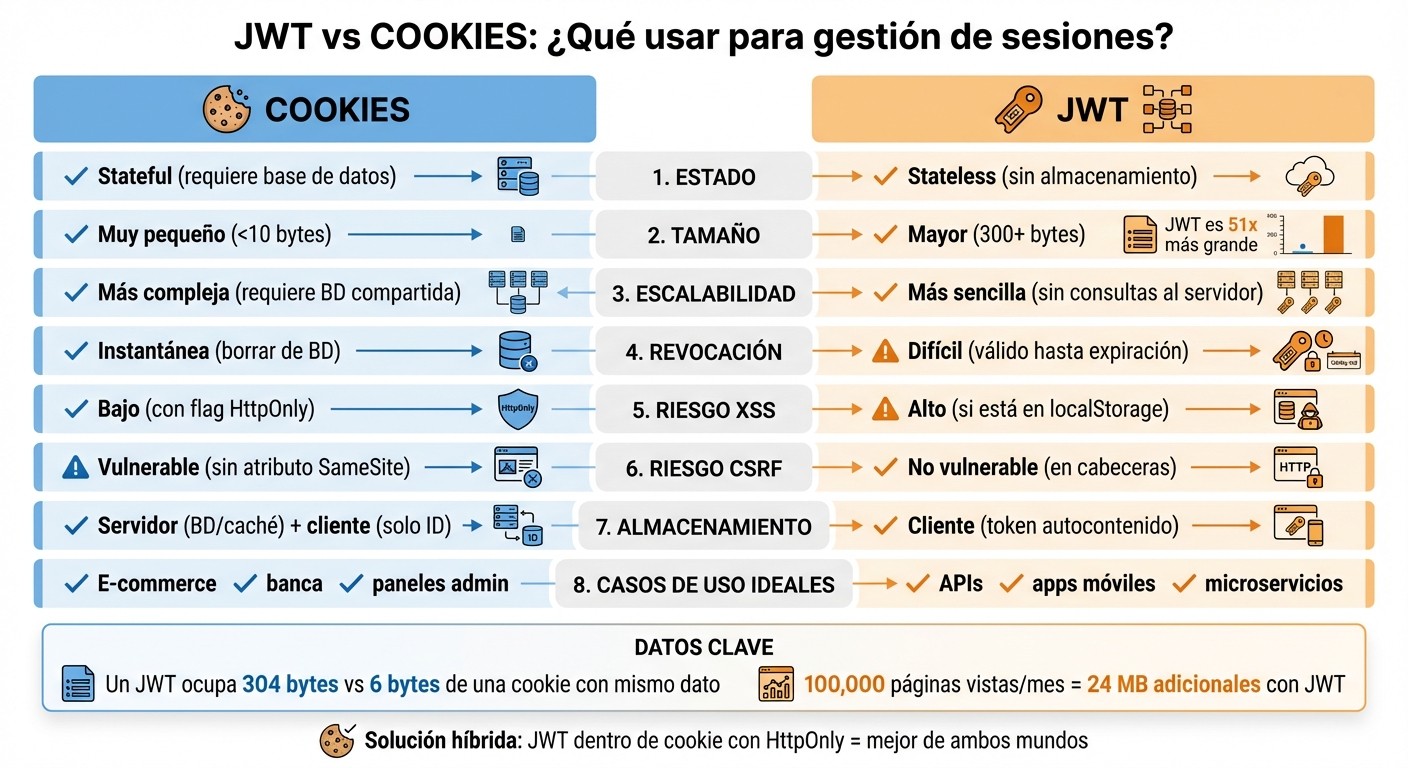

Comparativa rápida:

Aspecto | Cookies | JWT |

|---|---|---|

Estado | Stateful (requiere base de datos) | Stateless (sin almacenamiento) |

Tamaño | Muy pequeño (<10 bytes) | Mayor (300+ bytes) |

Escalabilidad | Más compleja | Más sencilla |

Revocación | Instantánea | Difícil |

Riesgo XSS | Bajo (con | Alto (si está en |

Riesgo CSRF | Vulnerable (sin | No vulnerable (en cabeceras) |

Ambos métodos tienen ventajas y retos. Si buscas control sobre sesiones, las cookies son una buena opción. Para arquitecturas modernas con microservicios, los JWT son más prácticos. Combinar ambos enfoques también puede ser una solución eficiente.

JWT vs Cookies: Comparación completa para gestión de sesiones

Cómo funciona la gestión de sesiones basada en cookies

Flujo de autenticación con cookies

Las cookies, al ser stateful, requieren que cada sesión sea validada directamente en el servidor. Cuando un usuario envía sus credenciales, el servidor las verifica y genera un identificador de sesión único. Este identificador, junto con información relevante del usuario (como su ID, roles y hora de inicio), se almacena en una base de datos SQL, Redis o incluso en la memoria del servidor.

Después de esto, el servidor envía el identificador al navegador a través de la cabecera Set-Cookie. El navegador guarda esta cookie y la incluye automáticamente en cada solicitud al mismo dominio. En cada petición, el servidor extrae el ID de sesión de la cookie, consulta su base de datos y verifica tanto la validez de la sesión como la identidad del usuario.

Este flujo forma parte de un sistema de gestión de sesiones más amplio, que combina eficiencia y seguridad. En Niom Solutions, aplicamos estos estándares al desarrollar tu web o app para garantizar un rendimiento óptimo. A continuación, se detallan las ventajas específicas de este enfoque.

Ventajas de usar cookies

Las cookies destacan por su compatibilidad universal con todos los navegadores, que las manejan de forma automática sin requerir configuraciones adicionales en el cliente. Además, permiten revocar sesiones de manera inmediata: si es necesario cerrar la sesión de un usuario, basta con eliminar el registro correspondiente en el servidor, invalidando la sesión al instante.

La seguridad también se ve reforzada gracias a atributos como HttpOnly, Secure y SameSite, que protegen las cookies sin añadir complejidad a su gestión. En términos de eficiencia, las cookies son extremadamente ligeras: un simple ID de sesión puede ocupar tan solo 6 bytes, en comparación con los más de 304 bytes que ocupa un JWT.

Inconvenientes de usar cookies

A pesar de sus ventajas, este modelo tiene ciertas limitaciones. Una de las principales es la dependencia del servidor. Cada solicitud requiere consultar la base de datos o el sistema de caché para recuperar los datos de sesión, lo que introduce latencia. Aunque soluciones como Redis pueden reducir este tiempo, cada consulta sigue añadiendo un pequeño retraso.

La escalabilidad también puede ser un desafío. En aplicaciones distribuidas con múltiples servidores, es necesario contar con un almacenamiento compartido (como Redis) para que cualquier nodo pueda validar las sesiones. Además, aunque las cookies configuradas con HttpOnly ofrecen protección contra ataques XSS, pueden ser vulnerables a ataques CSRF si no se configura correctamente el atributo SameSite. Por último, las cookies tienen un límite de tamaño de 4 KB, y algunos servidores pueden rechazar solicitudes si las cabeceras totales superan los 8 KB.

Cómo funciona la gestión de sesiones basada en JWT

Flujo de autenticación con JWT

A diferencia de las cookies, los JWT (JSON Web Tokens) funcionan sin necesidad de que el servidor almacene información de sesión, lo que se conoce como un enfoque stateless. Cuando un usuario inicia sesión, el servidor genera un token compuesto por tres partes: Header, Payload y Signature, codificadas en Base64URL y separadas por puntos. Este diseño asegura la integridad del token.

El token generado se envía al cliente, que puede almacenarlo en localStorage, sessionStorage o en una cookie. En cada solicitud al servidor, el cliente incluye el token en la cabecera HTTP con el formato:

Authorization: Bearer <token>.

El servidor, al recibir la petición, verifica la firma del token utilizando una clave secreta. Si la firma es válida y el token no ha expirado, el servidor confía en los datos del payload sin necesidad de consultar una base de datos.

"Since no DB is required in case of the 'jwt approach', it is sometimes called 'stateless' approach to managing sessions, since no 'state' or 'session' is saved within a DB (it is contained within the JWT token itself)." - Prashant Ram

Ventajas de usar JWT

La mayor ventaja de los JWT es su capacidad para escalar en arquitecturas distribuidas. Como no dependen de un almacenamiento centralizado en el servidor, cualquier instancia que posea la clave secreta puede verificar el token de forma autónoma. Este sistema es ideal para aplicaciones con microservicios, ya que cada servicio puede validar la identidad del usuario sin necesidad de comunicarse con una base de datos o una autoridad central. En Niom Solutions, desarrollamos tu web o app optimizando estas arquitecturas para garantizar velocidad y escalabilidad.

Otra ventaja destacada es la reducción de la carga en el servidor. Al eliminar la necesidad de consultar una base de datos en cada solicitud, la verificación criptográfica del token es más rápida. Esto no solo mejora el rendimiento, sino que también reduce los recursos necesarios para gestionar sesiones. Por ejemplo, almacenar sesiones para un millón de usuarios, con un tamaño promedio de 1 KB por sesión, consumiría 1 GB de espacio. Con JWT, esta necesidad desaparece.

Sin embargo, aunque los JWT ofrecen estos beneficios, también tienen limitaciones importantes.

Inconvenientes de usar JWT

El principal problema de los JWT es su dificultad para ser revocados. Una vez emitido, un token comprometido seguirá siendo válido hasta que expire, ya que el servidor no guarda un registro de los tokens activos. Aunque es posible implementar soluciones como listas negras en Redis, esto introduce nuevamente un elemento de estado al sistema, lo que contradice el principio stateless.

Otro inconveniente es el tamaño del token. Un JWT, incluso para datos simples como un ID de usuario, puede superar los 300 bytes, mientras que un identificador de sesión tradicional ocupa apenas 6 bytes. Este mayor tamaño aumenta el peso de cada solicitud HTTP y puede ser problemático en servidores que limitan las cabeceras a 8 KB.

Finalmente, el almacenamiento inseguro representa un riesgo significativo. Si el token se guarda en localStorage, queda expuesto a ataques de tipo XSS (Cross-Site Scripting), ya que scripts maliciosos pueden acceder a él. Además, aunque el payload del JWT está codificado en Base64, no está cifrado, lo que significa que cualquier persona con acceso al token puede leer su contenido.

JWT vs Cookies: comparativa lado a lado

Tabla comparativa

Aquí tienes una tabla que resume las diferencias clave:

Característica | Sesiones basadas en cookies | Autenticación basada en JWT |

|---|---|---|

Almacenamiento | Servidor (BD/caché) y cliente (solo ID) | Cliente (token autocontenido) |

Estado | Stateful (el servidor guarda la sesión) | Stateless (sin almacenamiento en el servidor) |

Tamaño | Muy pequeño (<10 bytes para ID) | Mayor (300+ bytes por payload/firma) |

Escalabilidad | Más compleja (requiere BD compartida) | Más sencilla (sin consultas al servidor) |

Revocación | Instantánea (borrar de la BD) | Complicada (válido hasta que expire) |

Riesgo XSS | Bajo (con flag | Alto (si se almacena en |

Riesgo CSRF | Vulnerable (requiere tokens anti-CSRF) | No vulnerable si se envía en cabeceras |

Caso de uso ideal | E-commerce, banca, paneles admin | APIs, apps móviles, microservicios |

Un dato interesante: un JWT que contiene un ID de usuario ocupa 304 bytes, mientras que una cookie con el mismo dato solo ocupa 6 bytes. Esto significa que el JWT es 51 veces más grande. Por ejemplo, en un sitio web con 100.000 páginas vistas al mes, usar JWT en lugar de cookies simples podría consumir 24 MB adicionales de ancho de banda mensual.

Conceptos erróneos comunes

Es importante aclarar algunas ideas equivocadas sobre JWT y cookies:

Uno de los errores más comunes es pensar que los JWT son más seguros por naturaleza. En realidad, ambos mecanismos ofrecen niveles similares de integridad. Sin embargo, si guardas un JWT en localStorage, este es más vulnerable a ataques XSS en comparación con una cookie configurada con el flag HttpOnly.

"Do not store session identifiers in local storage as the data is always accessible by JavaScript. Cookies can mitigate this risk using the httpOnly flag." - OWASP

Otro mito es que las cookies no pueden ser stateless. De hecho, puedes almacenar un JWT dentro de una cookie, logrando así una combinación interesante: la naturaleza stateless del token con la seguridad extra del flag HttpOnly. Este enfoque híbrido es cada vez más popular en aplicaciones actuales.

Por último, aunque los JWT suelen promocionarse como una solución sin estado, muchas aplicaciones web siguen haciendo consultas a la base de datos en cada solicitud para verificar permisos o actualizar datos del usuario. Esto, en la práctica, elimina gran parte de las ventajas de rendimiento asociadas al enfoque stateless.

Cuándo usar JWT o cookies

Cuándo JWT es la mejor opción

Con base en las diferencias señaladas, hay escenarios específicos donde cada método brilla. JWT es especialmente útil en sistemas distribuidos o arquitecturas de microservicios porque no requiere consultas centralizadas. Cualquier servidor que posea la clave secreta puede verificar el token sin necesidad de acceder a una base de datos compartida.

En el caso de API RESTful o aplicaciones de una sola página (SPA) que necesitan escalar horizontalmente, JWT ofrece una compatibilidad más amplia entre plataformas. Esto lo hace ideal para aplicaciones móviles y dispositivos IoT, donde las cookies pueden comportarse de manera inconsistente.

"JWTs are independent of the server's state, meaning they do not require the server to maintain information about user sessions. This facilitates scalability." - Agustín Plaza Alcántara, Lead Developer, Itequia

En aplicaciones de gran escala, JWT ayuda a reducir el consumo de memoria al mantener la sesión en el cliente. También es una opción excelente para implementaciones de Single Sign-On (SSO), donde se requiere autenticación entre múltiples dominios o servicios.

Cuándo las cookies son la mejor opción

Por otro lado, las cookies son más adecuadas para aplicaciones web monolíticas donde el servidor gestiona el estado de las sesiones. Sectores como el comercio electrónico, la banca y los paneles administrativos se benefician de este enfoque, ya que permite un control total sobre las sesiones y facilita la revocación inmediata al eliminar los registros directamente de la base de datos.

Si tu aplicación maneja datos sensibles que no deberían enviarse al cliente, las sesiones basadas en cookies son una opción más segura. Además, cuando es crítico revocar una sesión de inmediato - por ejemplo, tras detectar actividad sospechosa o realizar un cambio de contraseña - , las cookies ofrecen un nivel de control que JWT no puede garantizar sin implementar listas de denegación complicadas.

"The choice between a session cookie or a structured token will depend on your use case. You should use cookies when you need to keep track of user interactions... You can use tokens when building API services or implementing distributed systems." - Teniola Fatunmbi, Web Developer

Usar ambos métodos juntos

En algunos casos, combinar ambos enfoques puede ser la mejor solución. Por ejemplo, almacenar un JWT dentro de una cookie con el flag HttpOnly permite aprovechar la naturaleza sin estado del token, al tiempo que se protege contra ataques XSS.

Algunas empresas optan por configuraciones híbridas en las que los JWT tienen una vida útil corta (por ejemplo, 5 minutos), mientras que la sesión del usuario permanece activa durante más tiempo. Este enfoque permite validar el token de manera rápida y sin estado para llamadas API frecuentes y de baja sensibilidad, mientras que se reserva una verificación completa del servidor para acciones más críticas, como cambios de contraseña o pagos.

"This solution allows for a nice balance between performance and security. Getting started with session cookies is easy and secure. But as your app scales, you may start to notice the latency... JWTs can help you reduce the number of calls you need for non-sensitive routes." - Lydia Gorham, Author, Stytch

Si decides implementar este enfoque combinado, asegúrate de establecer el atributo SameSite en Strict o Lax para mitigar riesgos de CSRF. Además, mantén tiempos de expiración cortos (entre 10 y 15 minutos) y utiliza refresh tokens almacenados de manera segura para obtener nuevos tokens sin necesidad de reautenticación constante.

Autenticación Web: La Guía Definitiva - Sesiones, JWT y Cookies al Detalle

Conclusión

La decisión entre JWT y cookies debe basarse en las necesidades específicas de tu aplicación. Como explica Agustín Plaza Alcántara, Lead Developer en Itequia:

"La elección entre Session Cookies y JWT para la autenticación en entornos web no es trivial. Cada uno tiene sus ventajas y desventajas, y la elección debe basarse en los requisitos específicos de tu aplicación".

La arquitectura de tu sistema es clave. En aplicaciones monolíticas o web tradicionales, las cookies permiten un control más directo sobre las sesiones. Por otro lado, en entornos con microservicios, APIs públicas o aplicaciones móviles, los JWT son ideales para una escalabilidad horizontal, ya que eliminan la necesidad de realizar constantes consultas a bases de datos compartidas.

Si la revocación inmediata de sesiones es esencial - como en plataformas de banca o comercio electrónico - , las cookies son una opción más segura y controlada. No obstante, para superar las limitaciones de cada método, surge el modelo híbrido, que combina la seguridad y control de las cookies para operaciones críticas con la flexibilidad de los JWT en interacciones menos sensibles, como llamadas frecuentes a APIs.

En Niom Solutions, ofrecemos soluciones personalizadas para la gestión de sesiones. Analizamos tu arquitectura, tus necesidades de seguridad y tus metas de escalabilidad para implementar el enfoque más adecuado, ya sea un único método o una combinación de ambos.

FAQs

¿Cuándo es mejor utilizar JWT en lugar de cookies para gestionar sesiones?

El uso de JWT (JSON Web Tokens) resulta especialmente práctico cuando se busca una solución sin estado que permita escalar con facilidad. Esto los hace ideales en contextos como arquitecturas distribuidas, microservicios o aplicaciones móviles que dependen de APIs. ¿Por qué? Porque los tokens incluyen toda la información necesaria para la sesión, eliminando la necesidad de almacenar datos en el servidor.

También son una excelente opción cuando varios servicios requieren autenticación compartida. Su formato estándar los hace compatibles con una amplia variedad de tecnologías y plataformas. Eso sí, antes de implementarlos, conviene analizar cuidadosamente las necesidades de seguridad y cómo se gestionará su almacenamiento.

¿Cuáles son las mejores prácticas para proteger la seguridad al usar JWT?

Mantener la seguridad al trabajar con JSON Web Tokens (JWT) requiere aplicar buenas prácticas en su configuración, almacenamiento y validación. Aquí te explicamos cómo hacerlo.

Primero, transmite los tokens únicamente a través de HTTPS. Esto asegura que la información no pueda ser interceptada fácilmente. Además, establece tiempos de expiración breves para los tokens, lo que limita el daño en caso de que alguien los obtenga. A la hora de firmar los tokens, utiliza algoritmos confiables como RS256 o ES256, y recuerda rotar las claves de firma de forma periódica para mantener la seguridad. También es fundamental validar los claims del token, como el emisor (iss), la audiencia (aud) y la expiración (exp), antes de aceptar cualquier solicitud en el servidor.

En cuanto al almacenamiento, evita utilizar localStorage o sessionStorage, ya que son vulnerables a ataques de tipo XSS (Cross-Site Scripting). Una alternativa más segura es almacenar los tokens en una cookie http‑Only con los atributos Secure y SameSite=Strict o Lax. Esto restringe el acceso al token desde JavaScript, reduciendo el riesgo de exposición.

Es importante recordar que el payload del JWT no está cifrado, sino solo codificado. Por ello, evita incluir información sensible en él, ya que cualquiera con acceso al token puede leer su contenido. Si necesitas revocar un token antes de que expire, puedes implementar una lista de revocación o usar refresh tokens que se validen en el servidor.

Aplicando estas medidas, puedes minimizar los riesgos asociados con el uso de JWT y proteger mejor tus aplicaciones.

¿Se pueden combinar JWT y cookies para gestionar sesiones de forma más eficiente?

Sí, es posible utilizar JWT junto con cookies para combinar las ventajas de ambos métodos. Una práctica habitual consiste en guardar el token JWT dentro de una cookie marcada como HttpOnly y Secure. Esto refuerza la seguridad al proteger el token frente a ataques como el XSS.

Esta estrategia aprovecha la funcionalidad sin estado de los JWT para la autenticación, mientras que las cookies simplifican la gestión automática y segura de las sesiones en el navegador. Es una solución eficiente para aplicaciones que buscan un equilibrio entre protección y facilidad de uso.